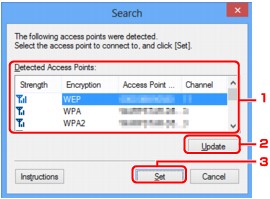

Bildschirm „Suchen“

Hinweis

Hinweis

-

Dieser Bildschirm ist auf dem verwendeten Drucker nicht verfügbar.

Die gefundenen Zugriffspunkte sind aufgelistet.

-

Gefundene Zugriffspunkte: (Detected Access Points:)

Die Signalstärke vom Zugriffspunkt, der Verschlüsselungstyp, der Name des Zugriffspunkts und der Funk-Channel können überprüft werden.

Wichtig

Wichtig-

Falls Sie eine Verbindung mit einem Netzwerk herstellen, das nicht durch Sicherheitsmaßnahmen geschützt wird, besteht die Gefahr, dass beispielsweise persönliche Daten von Dritten eingesehen werden können.

Hinweis

Hinweis-

Die Signalstärke wird folgendermaßen angezeigt.

: Gut

: Gut : Mittel

: Mittel : Schlecht

: Schlecht -

Der Verschlüsselungstyp wird folgendermaßen angezeigt.

Leer: Keine Verschlüsselung

WEP: WEP ist eingestellt

WPA: WPA ist eingestellt

WPA2: WPA2 ist eingestellt

-

-

Aktualisieren (Update)

Klicken Sie hier, um die Liste der Zugriffspunkte zu aktualisieren, wenn der Zielzugriffspunkt nicht erkannt wird.

Falls für den Zielzugriffspunkt der geschützte Modus eingestellt ist, klicken Sie auf Abbrechen (Cancel), um zum vorherigen Bildschirm zurückzukehren und die SSID des Zugriffspunkts auf der Registerkarte Drahtloses LAN (Wireless LAN) unter SSID: einzugeben.

Registerkarte „Drahtloses LAN“

Registerkarte „Drahtloses LAN“ Hinweis

Hinweis-

Stellen Sie bei der Erkennung des Zielzugriffspunkts sicher, dass der Zugriffspunkt eingeschaltet ist.

-

-

Einrichten (Set)

Klicken Sie hier, um die SSID des Zugriffspunkts auf der Registerkarte Drahtloses LAN (Wireless LAN) unter SSID: festzulegen.

Hinweis

Hinweis-

Wenn der ausgewählte Zugriffspunkt verschlüsselt ist, wird der Bildschirm WEP-Details (WEP Details), WPA-Details (WPA Details) oder WPA2-Details (WPA2 Details) angezeigt. Konfigurieren Sie in diesem Fall die Details, um die Verschlüsselungseinstellungen zu verwenden, die auf dem Zugriffspunkt festgelegt sind.

-

Zugriffspunkte, die von diesem Gerät nicht verwendet werden können (einschließlich derer, für die die Verwendung anderer Verschlüsselungsmethoden konfiguriert wurde), werden abgeblendet und können nicht konfiguriert werden.

-